Penetračné testy v dnešnej dobe už nie sú riešením len pre veľké a nadnárodné koncerny, ale dôležitou súčasťou bezpečnostnej stratégie každého subjektu, ktorý sa chce brániť pred kybernetickými hrozbami a sledovať reálny stav svojho zabezpečenia.

Uvádzam poznatky, ktoré vyšli najavo pri testovaní v stredne veľkej firme pôsobiacej v oblasti verejných služieb a logistiky. Tento príklad vyberám zámerne, pretože išlo o organizáciu, kde administrátori dbali na bezpečnosť, ale nemali k dispozícii vhodné nástroje, ktoré by overovali skutočnú bezpečnosť v praxi.

Dôležitá je správna definícia rozsahu testu

Po vstupnej analýze bolo rozhodnuté, že bude overená bezpečnosť sieťovej infraštruktúry voči potenciálnym hrozbám z prostredia internetu a ďalej bezpečnosť IS v prípade, že by útočník prenikol do vnútornej siete. Ďalej bolo naplánované preverenie povedomia zamestnancov o hrozbe útokov s využitím sociálneho inžinierstva. Z penetračného testu boli vylúčené aktivity a postupy pri ktorých bolo dôvodné podozrenie, že by mohli narušiť funkčnosť firemných procesov. A v priebehu testu naozaj k žiadnemu obmedzeniu nedošlo.

Otvorenými dverami pozývate k vstupu

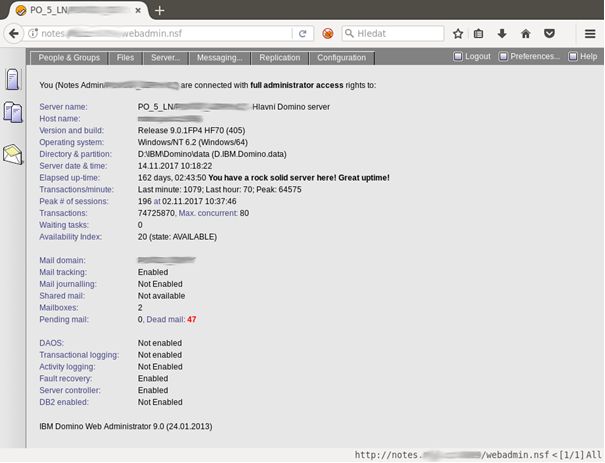

Najskôr sme vykonali externý penetračný test, zameraný na verejne dostupné IP adresy spoločnosti. Test bol vedený z pohľadu útočníka, ktorý má iba verejne dostupné informácie typu e-mail, web, kontaktné informácie a pod. Test započal zistením otvorených portov na daných IP adresách a detekciou publikovaných služieb. Už v tejto fáze boli zistené niektoré nedostatky, ako napríklad otvorenie portu 135, na ktorom bežala vzdialená plocha alebo portu 139, ktorý je využívaný protokolom NetBios. Nasledoval test e-mailového servera, na ktorom sa nám po 30 minútovom riadenom útoku podarilo uhádnuť prihlasovacie údaje administrátora. Tým bol získaný prístup k celej e-mailovej korešpondencii spoločnosti, k administrácii serveru a tiež k súboru names.nsf, ktorý obsahuje heslá jednotlivých používateľov v šifrovanej podobe. Z neho sme v priebehu necelých dvoch hodín získali 50 používateľských hesiel.

Brána do vnútornej siete

V administračnom rozhraní sme následne využili funkciu Quick Console, ktorá umožňuje interakciu so serverom formou príkazového riadku. S jeho využitím bol na serveri spustený nástroj pre vzdialenú kontrolu servera (tzv. Remote Access Tool). Tento nástroj nebol detekovaný antivírusovým systémom. Ak by danú zraniteľnosť zneužil reálny hacker, mohol by napadnutý server využiť nielen na útoky na iné ciele a spoločnosti, ale tiež k prieniku do internej siete, pri ktorom by boli opäť využité používateľské heslá získané zo súboru names.nsf.

Kritických zraniteľností sme detekovali viac

Okrem uvedenej zraniteľnosti bola na inom serveri zistená zraniteľnosť služby Server Message Block operačného systému MS Windows, ktorú možno využiť zaslaním špeciálne upravenej požiadavky tomuto serveru. Server požiadavku vyhodnotí ako legitímnu a následne vykoná skript v nej uložený. Útočník má teda možnosť ovládnuť inkriminovaný systém a realizovať ďalšie nežiadúce aktivity, ako sú napríklad zber interných údajov organizácie alebo útoky na ďalšie servery vo vnútornej sieti.

Útočník vo vnútornej sieti by spôsobil značné škody

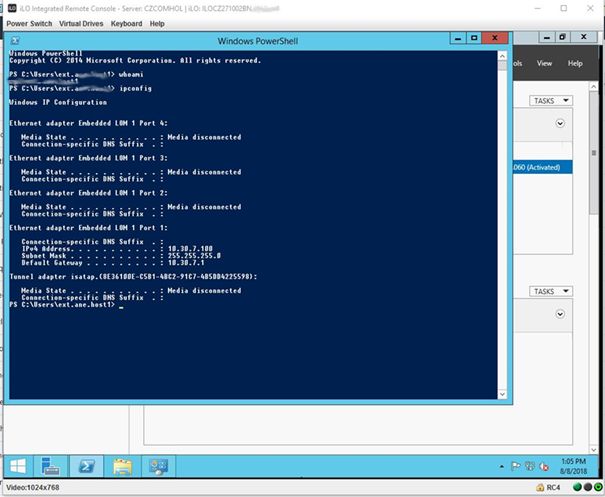

Druhá fáza penetračného testu bola zameraná na internú sieť a mala byť realizovaná z pohľadu útočníka, ktorý má prístup do vnútornej siete. Najzávažnejšia zo zraniteľností bola chyba nájdená v neaktualizovanej verzii systému HPE Integreted Lights Out. V tomto systéme bolo možné s využitím špeciálneho skriptu vytvoriť účet s právami administrátora, a to bez znalosti akýchkoľvek prístupových údajov. S využitím vytvoreného účtu sme sa pripojili na terminálový server a prihlásili sa údajmi, ktoré sme získali z e-mailového servera. Bolo zistené, že je možné na terminálový server inštalovať škodlivý softvér, ktorý umožňuje server vzdialene ovládať a kontrolovať. Ďalej bolo zistené, že na terminálový server je pripojený okrem iného disk, ktorý obsahuje zálohy účtovného SW a ďalších dôležitých systémov. K týmto dátam by útočník takisto získal prístup. Týmto bola kompromitovaná vnútorná sieť zákazníka.

Aj vlastní zamestnanci môžu predstavovať hrozbu

Záverečnou časťou testovania boli testy formou sociálneho inžinierstva, ktoré mali overiť znalosti a odolnosť zamestnancov voči e-mailovým a telefonickým útokom. Najskôr prebehla e-mailová kampaň, pri ktorej bola zaslaná výzva na stiahnutie aktualizácie MS Windows. Po stiahnutí sa spustil skript, ktorý prečítal obsah adresárov a mohol odosielať buď súbory alebo v niektorých prípadoch aj informácie o účte používateľa. Bolo zistené, že skript spustila takmer polovica testovaných zamestnancov. Na základe týchto údajov sme vyhodnotili spoločnosť ako zraniteľnú voči emailovým útokom.

Ďalšie kroky boli nevyhnutné

Penetračný test jasne preukázal kritické nedostatky v zabezpečení sieťovej infraštruktúry spoločnosti, ochrany jej dát a informačných zdrojov. Dokázal úspešnosť útokov vedených ako z vonkajšej, tak aj z vnútornej siete. Naviac testy sociálneho inžinierstva potvrdili, že ani sami zamestnanci si nie sú vedomí bezpečnostných rizík a hrozieb. Pre zákazníka bol test reálnym pohľadom na skutočné zabezpečenie podniku a tiež zistením, že jeho dáta a informácie sú kriticky ohrozené. Na základe zistených skutočností sme následne vypracovali návrh bezpečnostných opatrení, ktoré by mali eliminovať detekované zraniteľnosti a výrazne zvýšiť celkovú úroveň informačnej bezpečnosti spoločnosti. Pri odovzdaní projektu nás potom potešila veta pána riaditeľa: „Bolo to drahé, ale stálo to za to!“