Viete, že pre úspešný prienik do vašej internej siete stačí jediná obeť, ktorá útočníkovi podľahne? Zamyslite sa nad tým, či by ste vy alebo vaši používatelia včas odhalili použité metódy sociálneho inžinierstva.

Zažite simulovaný útok na vlastnej koži

Všetci vieme, že odolnosť akéhokoľvek systému je tak silná, ako jeho najslabší článok. A tým najslabším článkom býva spravidla používateľ. Ako vyzerajú následky takéhoto útoku, sme sa všetci mohli presvedčiť v medializovaných prípadoch jednej českej nemocnice a ťažobnej spoločnosti. Obe organizácie boli v dôsledku nerozpoznaného phishingu a následnej reťazovej reakcie ďalších zlyhaní infikované kryptovírusom a nútené zastaviť prevádzku až na niekoľko dní. Spôsobené škody sa v oboch prípadoch počítajú v desiatkach miliónov českých korún.

Psychologický nátlak

Pri útokoch zameraných na používateľa nejde len o technickú pripravenosť v podobe sofistikovaného malwaru. Nemenej dôležitá je aj tzv. Back story, teda akási séria vymyslených argumentov, vďaka ktorým útočník vyvinie na používateľa dostatočný psychologický nátlak. Obeť potom ľahšie podľahne. Vyhovie jeho požiadavkám a poskytne mu trebárs aj svoje prihlasovacie údaje.

Skúsený útočník pracuje s emóciami. Najmä so strachom a radosťou. Využije strachu zo zle odvedenej práce, kontroly úradu, nedoplatku dĺžnej čiastky. V radostných prípadoch zneužije túžbu po kariérnom postupe, pochvalu, finančnú výhru alebo iný lákavý bonus. Útočník dobre vie, že ak informácie spracovávame pod vplyvom emócií, zabúdame kriticky myslieť a sme ľahšie zraniteľní.

Útok

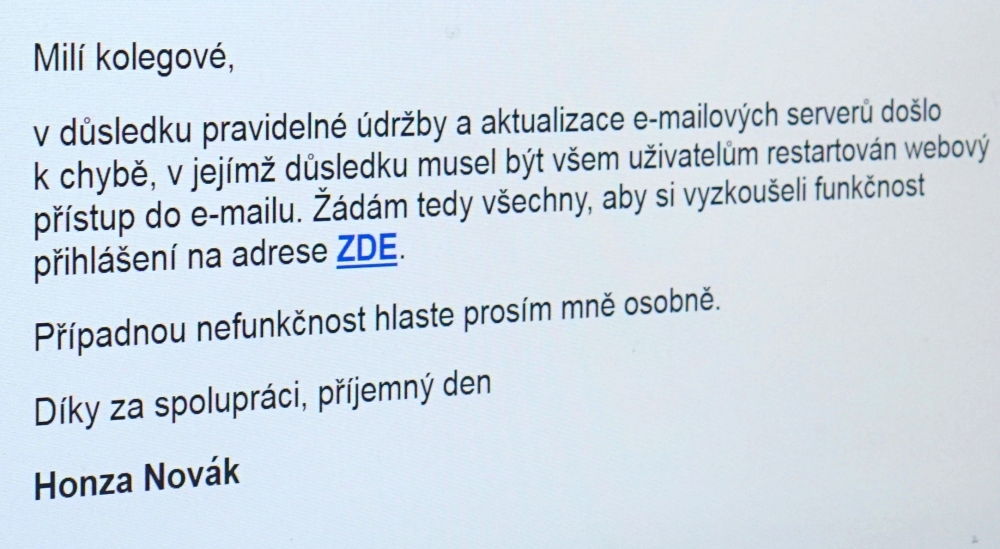

Útočník najčastejšie využije oslovenie e-mailom. Ide stále o efektívny a účinný vektor pre začatie útoku. Uplatňuje perfektnú slovenčinu. Dokonca vierohodne napodobní aj štýl firemnej komunikácie. Vydáva sa napríklad za zamestnanca personálneho oddelenia a žiada od svojich kolegov, aby si prostredníctvom odkazu v správe skontrolovali výplatnú pásku kvôli možným chybám v počte odpracovaných hodín.

Požívateľ sa tak razom ocitne v stresovej situácii. Aby neprišiel o časť svojej výplaty, na odkaz bez dlhšieho uvažovania klikne, zadá svoje prihlasovacie údaje do podvodnej stránky, ktorá však všetky údaje ukladá priamo na server útočníka. Ten tak získa heslo, ktoré zamestnanec možno používa aj pre prístup do ďalších interných systémov. Ak je obeťou zamestnanec, ktorý je zároveň administrátorom, útočník získal cenný úlovok a môže si smelo vytvoriť tzv. backdoor – zadné vrátka pre trvalý prístup do vnútornej siete organizácie.

Arzenál útočníka

Medzi obľúbené a vysoko účinné prostriedky útočníka patrí reverzná proxy, ktorá funguje ako podvrhnutý prostredník pre spojenie s legitímnym portálom. Ale pozor, ukladá si všetky autentizačné dáta a je plne pod kontrolou útočníka. Týmto spôsobom je možné prekonať aj vojfaktorovú autentizáciu.

Často zneužívanými nástrojmi sú tiež makrá. Malé pomocné programy uložené štandardne vo Worde alebo Exceli, ktoré môžu byť užitočné, ale i zneužiteľné. Makro je možné naprogramovať tak, aby kontaktovalo server útočníka a stiahlo si z neho sadu programov pre vytvorenie už spomínaného backdoor alebo kryptovírusu. Ten sa v kombinácii s ďalšími zraniteľnosťami následne rozšíri po celej internej sieti len za pár sekúnd.

Pozor na telefóny a USB

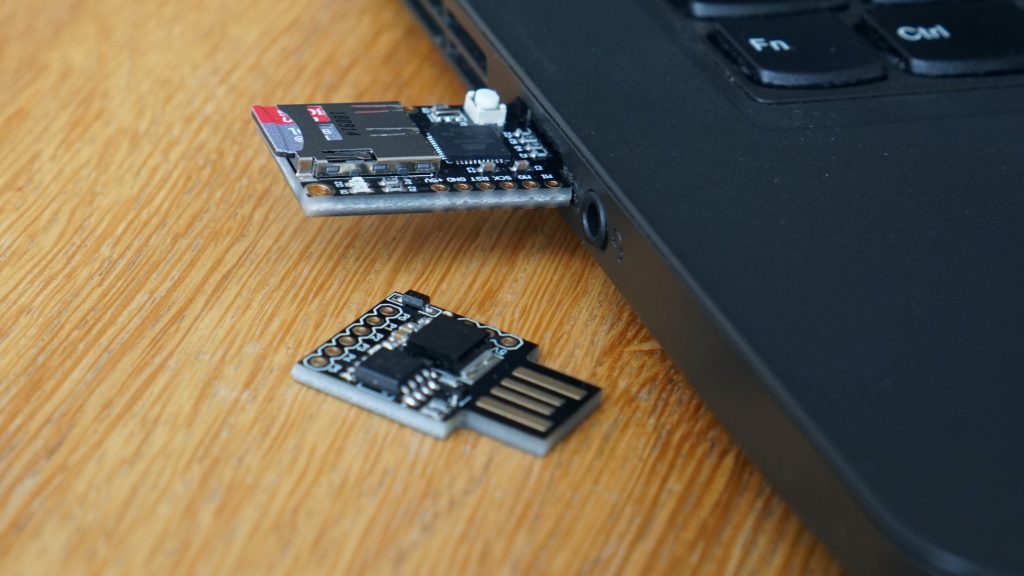

Vektor útoku môže byť uskutočnený tiež oveľa aktívnejšie prostredníctvom telefónu alebo flash diskov, ktoré patria medzi ďalšie hojne zneužívané zariadenia. Stačí, keď takých pár diskov útočník len tak zanechá vo verejne dostupných priestoroch kancelárií. Je vysoko pravdepodobné, že niektorý z používateľov disk nájde a vloží do svojho počítača. Takýto flash disk môže byť naprogramovaný ako klávesnica, začať chŕliť stovky znakov a otvoriť tak za pár sekúnd zadné vrátka útočníkovi pre prístup do internej siete.

V prípade telefonátu potom dokáže útočník simulovať napríklad služobný hovor a vystupovať v úlohe nadriadeného. Podvrhne obeti telefónne číslo riaditeľa spoločnosti, kde daná osoba pracuje. Telefón priradí k číslu zhodné meno zo svojho telefónneho zoznamu, prípadne i uloženú fotografiu, a zobrazí prichádzajúci hovor ako štandardné volanie pána riaditeľa. Potom sa stačí útočníkovi vyhovoriť na okolitý hluk, horší signál alebo nachladnutie a následky takéhoto hovoru si už nemusíme ani vysvetľovať.

Praktický test používateľov

Jednou z možností, ako znížiť šance útočníka pri podobných útokoch, je vyskúšať si taký útok na vlastnej koži a zistiť, ako sa používatelia skutočne zachovajú. Nechať sa nachytať v simulovanom útoku nemá vplyv na fungovanie spoločnosti a má pozitívny edukatívny účinok pre všetkých.

Základom takéhoto útoku – odborne penetračného testu s využitím prvkov sociálneho inžinierstva – je detailný scenár realizácie. Zahŕňa použitú identitu útočníka, zoznam obetí, kanál pre ich oslovenie aj podrobnosti o škodlivom balíčku. Samozrejmosťou je na mieru vytvorená správa a forma oslovenia, ktorá je spoločným výsledkom tímu etických hackerov a zadávateľa tak, aby presne zodpovedala skúsenostiam a kladeným nárokom na testovaného používateľa.

V priebehu testu potom sledujeme ich reakcie a správanie. Či otvorili e-mail, stiahli prílohu, klikli na odkaz, prípadne poskytli aj prihlasovacie údaje. Môžeme tak efektívne posúdiť reakcie používateľov voči reálnej hrozbe. Ak vôbec útok vzbudil podozrenie alebo ho niekto nahlásil ako bezpečnostnú hrozbu.

Motivujte k bezpečnosti

Pri návrhu scenára je vhodné myslieť na to, ako simulovaný útok prepojíme so spätnou väzbou pre používateľov. Pracujeme vždy s pozitívnou motiváciou. Používateľov, ktorí v teste úspešne obstoja alebo podozrivú aktivitu nahlásia, môžeme smelo odmeniť. Naopak používateľov, ktorí sa stali obeťou, zásadne netrestať.

Školiaci efekt môžeme navyše posilniť edukatívnou stránkou, na ktorú budú používatelia presmerovaní v prípade, že podľahli etickým hackerom. Tá názorne informuje o dôsledkoch útokov využívajúcich metódy sociálneho inžinierstva a poskytuje rady, ako podobným útokom v budúcnosti čeliť.

Stavte na kritické myslenie

Aplikácia princípov kritického myslenia by mala byť základnou technikou každého používateľa. Už len obyčajné pozastavenie sa a zamyslenie nad adresou odosielateľa alebo URL adresou v mnohých prípadoch postačuje na odhalenie útoku. Nechať sa nachytať v simulovanom útoku nemá žiadny vplyv na fungovanie spoločnosti. Ale má vysoký edukatívny prínos a účinok pre všetkých účastníkov testu.